セキュリティレベルに配慮しつつも、お客様の業務プロセスや情報セキュリティ運用に適した各種管理規定の策定を支援するサービスです。さらに、希望されるお客様には運用定着化支援サービスで策定した規定の運用を継続サポートします。

特徴 3つの事前作業

お客様の業務プロセスや情報セキュリティ運用に適した各種管理規定とするために、ヒアリングによるシステム連携図や業務フロー図の作成を通じて、貴社の業務プロセスや既存システムを把握いたします。

また、IPAが公開する情報セキュリティ対策ベンチマークを用いて、情報セキュリティ運用診断を行います。

システム連携図

なぜ必要か

組織全体のITシステムの構成と相互関係を把握し、セキュリティ上の脆弱点を特定するため

この作業を省くと

システム間の依存関係や潜在的なリスクポイントを見逃す可能性があり、包括的なセキュリティ対策が困難になってしまう

業務フロー図

なぜ必要か

重要な情報資産がどの業務プロセスで使用されているかを特定し、セキュリティリスクが高い領域を識別するため

この作業を省くと

業務プロセスにおける情報の流れや重要度が不明確となり、適切なアクセス制御や保護措置の設計が困難になってしまう

ベンチマーク診断

なぜ必要か

組織の現在のセキュリティ状況を業界標準と比較し、改善が必要な領域を客観的に特定するため

この作業を省くと

組織のセキュリティレベルの現状が不明確となり、業界基準や規制要件との乖離を見逃す可能性がある

情報資産管理台帳作成もサポート

リスク評価を行い、重点となる情報セキュリティ関連規則を導くために重要な「情報資産管理台帳」。労力と経験を要するこの「情報資産管理台帳」の作成およびリスク評価作業もサポートします。

参考 中小企業の情報セキュリティ対策ガイドライン | IPA 独立行政法人 情報処理推進機構 付録7:リスク分析シート

関連規程策定時の留意点

サンプルをベースにした情報セキュリティ関連規程で起こりがちな下記留意点にも焦点を当て、実際の業務に即した実効性のある規程作りをサポートします。

規則と手順の混在

事例

ウイルス感染防止の細かい注意事項までもが記載されてしまっている

問題点

規則と具体的な実施手順が混在しているため、本質的な遵守事項が不明確になる

対応

規則(方針)と手順を分離し、規則は原則のみに限定する

非現実的なルール

事例

極秘情報の持ち出しに代表取締役の承認が必用

問題点

運用困難で規則の形骸化を招く

対応

組織規模・体制に応じた現実的な承認プロセスを設計する

運用と規則の整合性確保

事例

USBなどの持ち出し時の許可や暗号化は規定されているが、実際の運用(貸出・返却管理、紛失時の対応など)が不明確

問題点

実務上の具体的規則が欠如している

対応

業務フローに即した実践的な規則とガイドラインを策定する

これらの要点を押さえることで、形骸化せず、日々の業務で自然に遵守できる規程を策定します。お客様の業務プロセスと組織構造を深く理解し、セキュリティと効率性のバランスを取りながら、実践的かつ持続可能な情報セキュリティ管理体制の構築を支援します。

費用

見積例

30時間(1.5時間 × 5回の打合せ含む) 27万5千円(税込)

- 3つの事前作業による業務プロセスおよび既存システム把握 (打合せ2回)

- 情報資産管理台帳作成支援 (打合せ1回)

- 関連規程策定支援 (打合せ3回)

- 情報資産台帳 部門数 5部門(統合情報資産台帳エントリ数50行 以下)

- オンライン対応

2回以上の打合せを含めた一部の支援だけも承ります。

12時間(1.5時間 × 2回の打合せ含む) 11万円(税込) ~

- 金沢市外への訪問は別途交通費実費(通常はオンライン)

石川県内に事業所を有する中小企業さまへ

専門家派遣制度(デジタル分野)

石川県(ISICO)の専門家派遣制度(デジタル分野)をご利用いただくと、原則3回の訪問まで費用負担が不要になります。 詳しい条件やご利用の方法などは、お問い合わせください。

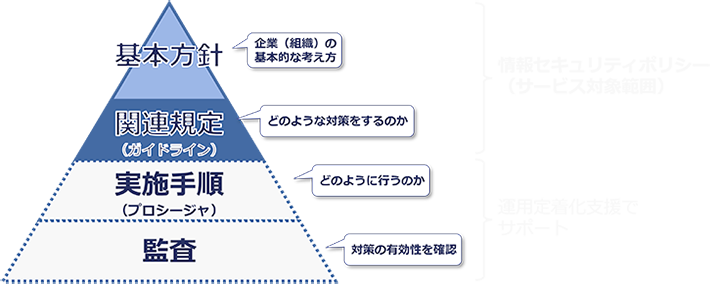

情報セキュリティ関連規則 構成例

情報セキュリティ 基本方針

情報セキュリティ基本方針の記載項目例

- 管理体制の整備

- 法令・ガイドライン等の厳守

- セキュリティ対策の実施

- 継続的改善 など

情報セキュリティ 関連規則

| No. | 名 称 | 概 要 |

|---|---|---|

| 1 | 組織的対策 | 情報セキュリティのための管理体制の構築や点検、情報共有などのルールを定めます。 |

| 2 | 人的対策 | 情報セキュリティのための管理体制の構築や点検、情報共有などのルールを定めます。 |

| 3 | 情報資産管理 | 情報資産の管理や持ち出し方法、バックアップ、破棄などのルールを定めます。 |

| 4 | アクセス制御及び認証 | 情報資産に対するアクセス制御方針や認証のルールを定めます。 |

| 5 | 物理的対策 | セキュリティを保つべきオフィス、部屋及び施設などの領域設定や領域内での注意事項などのルールを定めます。 |

| 6 | IT機器利用 | IT機器やソフトウェアの利用などのルールを定めます。 |

| 7 | IT基盤運用管理 | サーバーやネットワーク等のITインフラに関するルールを定めます。 |

| 8 | システム開発及び保守 | 独自に開発及び保守を行う情報システムに関するルールを定めます。 |

| 9 | 委託管理 | 業務委託にあたっての選定や契約、評価のルールを定めます。委託先チェックリストのサンプルが付属します。 |

| 10 | 情報セキュリティインシデント対応ならびに事業継続管理 | 情報セキュリティに関する事故対応や事業継続管理などのルールを定めます。 |

| 11 | テレワークにおける対策 | テレワークのセキュリティ対策についてルールを定めます |

参考 中小企業の情報セキュリティ対策ガイドライン | IPA 独立行政法人 情報処理推進機構 付録5:情報セキュリティ関連規程(サンプル)